Buscar en la comunidad

Mostrando resultados para las etiquetas 'freebsd'.

Encontrado 12 resultados

-

💥💥FreeBSD 12.4 x32📦 VHD MySql 5.5 💼 pyton 2.7💥💥

un tema publicó ALEXANDER2020 en Sistemas Operativos

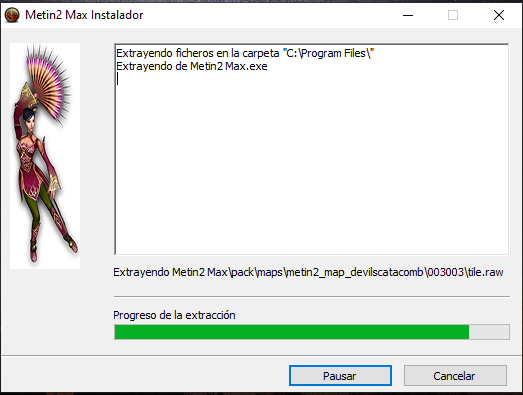

Paquetes encontrados: Gmake Gcc8 Gcc9 Gcc10 MySQL 5.5 Python 2.7 x32 VHD id: root pw: dev link google driver https://drive.usercontent.google.com/download?id=1fo_edsGiaTeS1y8vxgWm6iA1fHJfGVLX&export=download&authuser=0 El freebsd está listo para usar no te preocupes solo usa el virtualbox y funcionará con los files actuales ( SERVI FILES MAXMI Y MARTY SAMA-

- 5ta raza

- 50pvm

-

(y 71 mas)

Etiquetado con:

- 5ta raza

- 50pvm

- 4.9.89 r88

- 4.9.89

- marty sama

- 4.9

- martysama

- freebsd

- freebsd 13

- freebsd12

- freebsd 9.2

- freebsd11.1

- freebsd 12.1

- metin2 mob

- metin2 npc

- metin2 bot

- metin2 pet

- metin2

- metin2cms

- metin2 vdi

- metin2 pvm

- metin2 pvp

- metin2zone

- metin2 mobs

- mysql

- mysql dont start

- mysql no incia repentinamente

- files

- files2010

- filesmetin2

- filesrage

- files español

- files-cliente-error-conectar

- files maxmi 34k

- 3dsmax

- 64 bits

- mob

- effect

- effect pvp

- effect animacion

- 40k

- green screen

- gcc9

- gcc8

- quest traduccion files

- quest generadora de regen

- py

- quest gm online mysql query

- pyhon

- 3d model

- 3dmetin2

- metin2zone protecciã³n servido

- metin2zone bug

- metin2 3d

- venta

- metin2.es

- .es

- maxmi

- quest mal

- quest

- python and quest

- python2.7

- python 3

- python

- quests

- quest ayuda

- quest rango

- quest metin2

- quest importante

- 50pvp

- 5ta raza mujer

- 5 years old

- 6

-

Hola a tod@s Bueno primero pido disculpas, si ya lo posteo alguien, pero me ha pasado alguna vez, que al arrancar una máquina virtual con FreeBSD, no sé la contraseña del usuario 'root', es decir la cuenta de "superusurio", y hay una manera de restablecerlo. Lo primero de todo decir que esto funciona desde FreeBSD 10.2 hasta la versión actual que escribo esto que es FreeBSD 13.1. El primer paso es arrancar la máquina virtual de forma que aparezca esto: Eliges la 2 como está marcado, esperamos a que arranque hasta que aparezca la siguiente pantalla: Ahora pulsamos ENTER y escribimos en la terminal: # mount -u / # mount -a # passwd Aqui ponemos la nueva contraseña que queremos que tenga el usuario root, y luego pide que volvamos a introducir nuevamente la contraseña. # exit # reboot Ahora ya dejamos arrancar normalmente, y si lo has hecho correctamente, con poner en login: root y la password que hayáis puesto, ya estaremos como root, a partir de aquí ya es cosa de cada uno si necesita resetear la contraseña de MySQL, MariaDB o dar permisos, etc etc. Espero que pueda ayudar a alguien. Fuente: https://docs.freebsd.org/en/books/handbook/boot/ Saludos

-

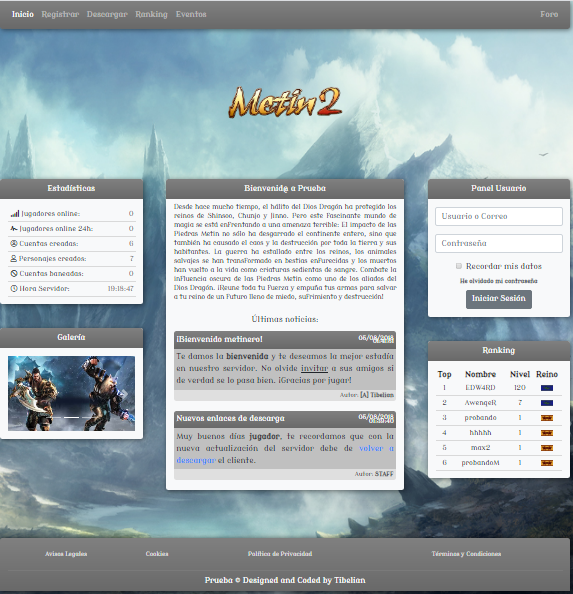

Buenas quiero hacer un gran aporte para los que quieran empezar con el mundo de metin2 y para los que ya empezaron. veo que mucha gente busca vdi con freebsd 12.1, o vdi con freebsd 9.2,, ademas de estar listos, también se los deje con instalación FARM ( servidor web), con web instalada todo listo para descargar y montar, aparte le deje 2 clientes uno el que trabaja con del vdi freebsd 12.1 esta en español vieja escuela, y el que trabaja con el vdi freebsd 9.2 es el bestproduction V4 traducido al 30% al español, ambos clientes vienen con patchupdate listo para usar con instalador, cliente español sin patchupdate: https://onotepad.com/note/o4uxl5tn5e1/184828 cliente español con patchUpdate: http://exe.io/mt2ClienteEs_Pup vdi freebsd 12.1+ file + pagina web lista para usar: https://programas-juegos-max.blogspot.com/2020/03/metines-con-vdi-freebsd-121-vdi-freebsd.html cliente bestprodution v4 + patchUpdate: https://programas-juegos-max.blogspot.com/2020/03/metines-con-vdi-freebsd-121-vdi-freebsd.html vdi freebsd 9.2 + file +pagina web lista para usar: https://programas-juegos-max.blogspot.com/2020/03/metines-con-vdi-freebsd-121-vdi-freebsd.html Aquí están los tar.gz de los bestproduction que estaban pidiendo: mysql_max_9_2 y game_max_9_2: https://programas-juegos-max.blogspot.com/2020/03/metines-con-vdi-freebsd-121-vdi-freebsd.html Para Descomprimir: tar -xzvf mysql_max_9_2.tar.gz y despues colocan otra vez tar -xzvf game_max_9_2.tar.gz Creador de archivos para patchUpdate https://programas-juegos-max.blogspot.com/2020/03/autopatcher-profesional-metin2.html carpeta makepack esta carpeta es el contenido del cliente para poder editar el root y todo el contenido traducirlo u otros. Aqui les dejo el enlace de donde bajar el makepack, como compilarlo y corregir el error de los edificios que no se ven cambiar la carpeta root por la que esta en este enlace https://programas-juegos-max.blogspot.com/2020/04/descompilar-y-compilar-cliente-metin2.html Datos de acceso: vdi freebsd 12.1=>usuario: root clave: 0424nilmary mysql freebsd 12.1=>usuario: remoto clave: R1.mo_To vdi freebsd 9.2=>usuario: root clave: dev mysql freebsd 9.2=>usuario: root clave: /*bestproduction*/ clientes: usuario: nilsonmax clave:12345678 aunque con la pagina web pueden entrar en registrar y se crean las cuentas que deseen como les dije ya esta listo para montar. para configurar escribirme, usen noip para enlazar las ip dinamica de sus pc, y abrir los puertos y desactivar el firewall sea por antivirus y/o windows aquí les subo unas imagenes , la web, el instalador del metin, el pachtUpate, el metin y unas ventanas que tiene casi listo con todo. Este Server online Metin2Pluton traducido al 80%, ya este mes lo termino al 100%, vendo traducción interesados whatssap +573008935212 ver imágenes de la traducción al 80% https://programas-juegos-max.blogspot.com/2020/05/venta-de-metin2-bestproduction-v4.html Aprovecho de poner un enlace acá que me preguntan a cada rato que VPS les puedo recomendar, aquí les dejo el link donde les recomiendo un VPS de paga, digo que trae y porque lo prefiero y no solo para metines sino para los demas juegos online ya que trae buenas prestaciones y a muy buen precio, https://programas-juegos-max.blogspot.com/2020/07/contratar-un-buen-vps-o-servidor.html Los enlaces viejos se cayeron estas son imágenes ya mas reciente del proyecto, de las traducciones que estoy vendiendo es el mismo metin pero ya traducido al 80% no al 30% es para que vean lo que trae el metin.

-

ServerFiles con game 40k+. Muy estables. Game muy protegido contra varios hacks. Itemshop en lua & mysql programado por SeMa. Pet System 2.0 de BlackYucko & PACIFICADOR para 40k con Pet-Gui & slot para items. Sistema de monturas como el official. Runs igual al .es. ALGUNAS IMAGENES!. DESCARGAS! ServerFiles https://mega.nz/#!vhMnmZRT!fPpRXt6A-YS3cJmcxD7k_ij6d8Wiuince16IkP4o3zU Cliente https://cloud.mail.ru/public/5634c8238cbb/Metin2Syneraa-Dedicado.rar Mysql https://mega.nz/#!H9VB1TJL!mUWbd3A_mokLF2M74AnVGQFkkYVIVLtOpQc0UC97Nqs Agregar este diff al game para que conecte... 00215F69: AC EE 00215F6A: 61 EE 00215F6B: 11 EE 00215F6C: 54 6E 00216846: AC EE 00216847: 61 EE 00216848: 11 EE 00216849: 54 6E DATOS DE MYSQL ID: drakon2_es PASS: seki2mako4

-

Hola a todos, necesito ayuda con un problemilla que me surgió a la hora de intentar conectarme al servidor mediante sftp. Caracterísitcas del servidor: FreeBSD 11.0 Preparación del servidor según el tutorial hecho por Shogun: http://metin2zone.net/index.php?/topic/17551-como-preparar-freebsd-para-metin2/ Captura del error: Según el error que aparece en la máquina virtual el servidor no me deja acceder, como si no tuviera permiso, ¿debo instalar también sudo?

-

Hola pues he creado 1 máquina virtual con freebsd 9.3, 64 bits. Ya está totalmente configurada para metin2 y iba a subirla, pero viendo que hay gente que tiene problemas al poner files, ect.. Con que files queréis que lo suba?

-

La guía de serex no me funciona me sale ese error y lo installo con pkg_add -rv apache24 y lo mismo con php5 y extenciones pero luego ingreso a la ip me entra a la web pero no me muestra la pag me sale INDEX of y salen todos los directorios de la web =SS alguien me ayuda pplz!! e buscado ayuda arto tiempo cualquier persona aser el favor de contactar o escribir siempre entro al chat o mi whatsapp +56987177891 o mi Skype Joshua kevin meza de la barra de chile mi foto de perfin salgo yo con efecto de fuego jeje gracias estare atento a cualquier aayuda a esa solución o a mi dedicado o directamente al juego están abiertas las postulaciones de gm (ahun que ahun no esta abierto al publico)

- 13 respuestas

-

- freebsd

- montar web

-

(y 2 mas)

Etiquetado con:

-

pkg_add -r <package> Instalar <package> desde un repositorio remoto pkg_add -v <package> Instalar package pkg_info Ver packages instalados

-

Para empezar haré la guia y después explicaré algunas cosillas. - Para instalar KDE3 sería: pkg_add -r kde Si quieres instalar KDE4 pkg_add -r kde4 Cuando termine de descargar la ultima versión. Ahora lo instalaremos. cd /usr/ports/x11/kde3 make install clean Una vez instalado KDE hay que indicarle al servidor cómo iniciar la aplicación para que se convierta en el gestor de ventanas por defecto. Editamos .xinitrc: Para KDE3 vamos a escribir esto: echo "exec startkde" > ~/.xinitrc y para KDE4: echo "exec /usr/local/kde4/bin/startkde" > ~/.xinitrc Información: KDE es un entorno entorno gráfico contemporáneo y fácil de usar. Características de KDE: Un escritorio contemporáneo. Un escritorio completamente transparente en red. Un sistema de ayuda integrado que facilita un acceso adecuado y consistente a la ayuda durante el uso del escritorio KDE y sus aplicaciones. Un aspecto consistente de todas las aplicaciones KDE. Menús y barras de herramientas estándares, teclas programables, esquemas de color, etc. Internacionalización: KDE está disponible en más de 40 idiomas. Un diálogo de configuración del escritorio centralizado y consistente. Un gran número de útiles aplicaciones KDE. KDE incluye un navegador web llamado Konqueror, que es un sólido competidor del resto de navegadores web existentes en sistemas UNIX®.

-

Hola chicos! Alguien seria tan amable y podria ayudar con crearme una maquina virtual FreeBSD 9.2 u FreeBSD 10 para usarlo con VirtualBox osea un Archivo VDI como los que ahi aki pero son versiones 8.2, 7, 8 y demas desde ya muchas gracias un saludo cordial 4l0ns0xD!

-

Buenas, hace rato sin entrar por este forillo, y ver las nuevas secciones me decidà a postear una seguridad básica de FreeBSD para cualquier versión existente, coste decir que es un manual de FreeBSD escrita por David Barbero. Todas las funciones las he probado en un dedicado de prueba y funcionan. Seguridad en el sistema de Ficheros El sistema de ficheros que monta FreeBSD es UFS 4.2BSD compatible con todos los BSD. Dentro de el UFS de Freebsd hay dos tipos: El primero es UFS, lo usa las ramas anteriores a 4.x (4.x incluida) y tiene la seguridad de siempre sin mejoras y soporta quotas. El Segundo es UFS2, se usa apartir de la rama 5,x y tiene mejoras significativas en seguridad. Sus más significativas son Mandatory Access Control (MAC), File System Access Control List, snapshots y quotas. No comentare más sobre los tipos de sistemas de ficheros, pero si haré unas recomendaciones para mejorar la seguridad desde el sistema de ficheros. Hay que considerar que el usuario root debemos usarlo SOLO y EXCLUSIVAMENTE para fines de administración, por lo cual usaremos los usuarios normales. Teniendo esto en cuenta, es de lógica que separemos la partición /home de su posicion original (/usr/home). Con esto también evitamos en parte de fragmentación ya que nuestra partición /usr no tendrá que ser tan grande. Tambien pondremos los flags NOSUID y NODEV a las particiones /tmp y /usr/home, asi nos aseguraremos que nadie podra usar programas potencialmente peligrosos en esas particiones. NOSUID No permite la Ejecución de programas con el bit suid, es decir, que se ejecutan como root y son potencialmente peligrosos para el sistema. NODEV no permite la creación de dispositivos de sistema en esa partición librandonos asà de la posible instalación de programas potencialmente peligrosos para el sistema. Para Configurar esto es necesario mofificar el fichero /etc/fstab e incluir NODUID y NODEV en la sección Options quedando de una forma parecida a esto: # Device Mountpoint FStype Options Dump Pass# /dev/ad0s1b none swap sw 0 0 /dev/ad0s1a / ufs rw 1 1 /dev/ad0s1e /tmp ufs rw,noatime,nosuid,nodev 2 2 /dev/ad0s1g /usr ufs rw,noatime 2 2 /dev/ad0s1h /usr/home ufs rw,noatime,nosuid,nodev 2 2 /dev/ad0s1f /var ufs rw,noatime 2 2 /dev/ad2s1h /data ufs rw,noatime 2 2 /dev/acd0c /cdrom cd9660 ro,noauto 0 0 /dev/acd1c /cdrom1 cd9660 ro,noauto 0 0 proc /proc procfs rw 0 0 Una vez montado el sistema de ficheros si ejecutamos la orden mount veremos que efectivamente están las opciones que queriamos: hellen#mount /dev/ad0s1a on / (ufs, local) /dev/ad0s1e on /tmp (ufs, local, noatime, nosuid, nodev, soft-updates) /dev/ad0s1g on /usr (ufs, local, noatime, soft-updates) /dev/ad0s1h on /usr/home (ufs, local, noatime, nosuid, nodev, soft-updates) /dev/ad0s1f on /var (ufs, local, noatime, soft-updates) /dev/ad2s1h on /data (ufs, local, noatime, soft-updates) procfs on /proc (procfs, local) Para más información consultar fstab(5), fsck(8), mount(8), umount(8) Seguridad en las contraseñas Empezaremos aplicando una buena polÃtica de contraseñas, para lo cual debemos pensar cual será el máximo tiempo que un usuario estará con la misma contraseñ y de cuantos caracteres será como mÃnimo. Yo he decidido usar un mÃnimo de 8 caracteres para las contraseñas y un máximo de 30 dÃas por contraseña. Tambien he decidido cambiar el sistema de cifrado de las contraseñas, que por defecto es md5, por uno más seguro, Blowfish. Para configurar estas opciones necesitamos que editar el archivo /etc/login.conf hellen# vi /etc/login.conf Para cambiar el cifrado tenemos que buscar la lÃnea default: :passwd_format=md5: Una vez modificada quedarÃa de la siguiente forma: default: :passwd_format=blf: Con este cambio ya tendriamos configurado el sistema de cifrado usando Blowfish. Ahora vamos a cambiar la longitud mÃnima de caracteres para cada contraseña y hacer que cada usuario cambie su contraseña cada 30 dÃas, Para ello pondremos lo siguiente al final de el apartado default: :umask=022: :minpasswordlen=8: :passwordtime=30d: Con esto lo que estamos haciendo es obligar a que la contraseña tenga un mÃnimo de 8 caracteres y que sea obligarorio cambiarla antes de 30 dÃas. Esto influye en todos los usuarios del sistema, pero nosotros queremos que el usuario root tenga un minimo de 11 caracteres, por lo cual nos vamos a la sección root: y hacemos que quede de la siguiente forma: root: :ignorenologin: :minpasswordlen=11: :tc=default: Con esto hemos forzado que la contraseña de root tenga un mÃnimo de 11 caracteres. Una vez realizados estos cambios, tenemos que decirle al sistema que rehaga la base de datos del sistema de contraseñas, esto lo hacemos con la orden cap_mkdb de la siguiente manera: hellen# cap_mkdb /etc/login.conf Una vez ejecutado el comando para actualizar el sistema de contraseñas solo nos quedarÃa cambiar la contraseña para que el sistema la cifre con Blowfish, procedemos a ello: login: sico Password: passwd Changing local password for sico. Old password: New password: Please enter a password at least 8 characters in length. New password: Retype new password: passwd: updating the database... passwd: done Ya hemos visto que funciona correctamente, ahora solo nos queda con el usuario root, precedemos a ello: su Password: passwd root Changing local password for root. New password: Please enter a password at least 11 characters in length. New password: Retype new password: passwd: updating the database... passwd: done Un último cambio más, nos queda modificar un archivo para que cuando demos de alta un nuevo usuario en el sistema la contraseña se cibre con Blowfish, este achivo es /etc/auth.conf y en el hay que buscar la lÃnea # crypt_default = md5 des y sustituirla por: crypt_default = blf Seguridad en el servidor ssh El Servidor SSH se instala por defecto con una configuración no demasiado propicia para la seguridad, hay que decir que es buena, pero se puede mejorar. Lo primero que tenemos que hacer es configurar el servidor SSH para que solo acepte conexiones por el protocolo 2 que es bastante más seguro que el protocolo 1, para lo cual modificaremos el archivo /etc/ssh/sshd_config hellen#vi /etc/ssh/sshd_config En el cual buscamos las siguiente lÃnas: #Port 22 #Protocol 1 2 #ListenAddress 0.0.0.0 #Banner /some/path Y las sustituimos por: Port 22 Protocol 2 ListenAddress 192.168.10.1 Banner /etc/ssh/banner La explicación de estos cambios son muy sencillos: Port nos indica el puerto por el cual los clientes se van a conectar. Protocol nos indica el protocolo que vamos a usar, nosotros elegimos el protocolo 2 por que es mucho más seguro. ListenAddress indica la ip de la tarjeta de red por la que queremos que escuche, 192.168.10.1 es un ejemplo que habrÃa que sustituir por la vuestra IP. Banner que realmente no es una opción de seguridad, pero si lo es de advertencia, cuando el cliente se conecta al servidor, este pondra el banner antes de poder loguearse en nuestro FreeBSD. Como seguramente /etc/ssh/banner no exista lo tendremos que crear, este es el contenido que tengo yo: hellen# cat /etc/ssh/banner ************************************************************************ This is a private system!!! All connection attempts are logged and monitored. All unauthorized connection attempts will be investigated and handed over to the proper authorities. ************************************************************************ hellen# Una vez que ya teneis el banner ya tenemos casi configurado el servidor ssh, solo nos faltarÃa decidir que usuarios pueden conectar por SSH a nuestra máquina. Dentro de esta situación tenemos dos posibilidades, Filtrar por la IP del cliente, o filtrar por Usuario, La primera Opción muchas veces no es posible ya que tenemos que tener un firewall instalado en la máquina y ademas de esto, muchos clientes utilizan conexiones por rtb (Modem Analógico en LÃnea analógica) en las cuales no disponen de IP fija y cada conexión tienen una diferente, asi que vamos a filtrar por Usuarios. La opción para filtrar por usuarios es muy fácil, es AllowUsers y tambien hay que ponerla dentro de /etc/ssh/sshd_config Una vez decididos que usuarios van a poder conectar, vamos a configurarlo hellen# echo AllowUsers [email protected] syvic toni >> /etc/ssh/sshd_config hellen# cat /etc/ssh/sshd_config Port 22 Protocol 2 ListenAddress 192.168.10.1 ... ... # override default of no subsystems Subsystem sftp /usr/libexec/sftp-server AllowUsers [email protected] syvic toni hellen# Como veis he añadido a tres usuarios, el primero a sico que ademas le he dicho desde que IP puede conectar, es decir, sico podria conectar desde 192.168.10.2 y despues he puesto a los usuarios syvic y toni que pueden conectar desde cualquier lugar. Seguridad en Consola La seguridad en Consola es bastante importante puesto que álguien podrÃa arrancar nuestra máquina en modo mono-usuario y trastear en ella con privilegios de root, o simplemente podriamos dejar una consola con una sesión iniciada, ausentarnos y álguien podrÃa usar nuestra sesión para hacer algo que a nadie nos gustase. Primero vamos a configurar el sistema para que si arranca en modo mono-usuario nos pida las contraseña de root para poder usar la máaquina. Para ello tenemos que editar el archivo /etc/ttys y localizar la lÃnea que pone: console none unknown off secure Esta lÃnea tenemos que modificarla dejandola de la siguiente manera. console none unknown off insecure De esta manera nadie que no posea la contraseña de root podra iniciar sesión si arranca la máquina en modo mono-usuario. Una vez que tenemos el modo mono-usuario vamos a explicar como bloquear una consola por si nos tenemos que ausentar de la máquina y no podemos cerrar la sesión. Para bloquear la sesión disponemos de una orden del propio sistema, esta orden se llama lock y bloquea la consola en la que estemos trabajando, por defecto la bloquea durante 15 minutos, pero podemos indicarle que este más tiempo ejecutando lock -n, otra peculiaridad que tiene esta orden es que te pide que pongas una contraseña que no tiene nada que ver con la del sistema, pero si prefieres usar la contraseña sistema puedes ejecutar el comando lock -p hellen# lock Key: Again: lock: /dev/ttyp0 root timeout in 15 minutes time now is Thu Jan 30 03:00:34 CET 2003 Key: Aunque yo personalmente prefiero usar vlock que aunque no se encuentra en la base del sistema está en los ports y su uso es muy fácil. hellen# cd /usr/ports/security/vlock && make install clean Una vez instalado su funcionamiento es muy fácil, simplemente se ejecuta vlock y tenemos bloqueada la consola en la que nos encontremos, tambien se puede usar vlock -a y bloqueariamos todas las consolas. hellen# vlock -a The entire console display is now completely locked. You will not be able to switch to another virtual console. Please enter the password to unlock. root's password: Esto es todo en la sección sobre Consolas. Cerrando Puertos Lo primero que tenemos que saber es que cuando instalamos el sistema por defecto solemos arrancar servicios que realmente no usamos, por lo cual vamos a ir localizando y cerrando estos servicios que mas de una vez pueden comprometer nuestro sistema. Vamos a empezar usando la orden sockstat -4 el cual nos va a decir que puertos tenemos abiertos. hellen# sockstat -4 USER COMMAND PID FD PROTO LOCAL ADDRESS FOREIGN ADDRESS root sshd 873 3 tcp4 *:22 *:* root inetd 92 4 tcp4 *:21 *:* root syslogd 77 4 udp4 *:514 *:* root X_SERV 234 4 tcp4 *:6000 *:* root sendmail 92 4 tcp4 *:25 *:* root submission 245 4 tcp4 *:587 *:* hellen# Como veis hay ciertos puertos que están abiertos y que realmente no voy a usar nunca, es el caso del 587 (Submission), el 25 (SMTP) puesto que yo no tengo en esta máquina un servidor de correo, el 6000 tampoco lo vamos a usar puesto que sirve para conexiones remotas a un servidor X-window, el 21 que es el puerto del ftp tampoco voy a usarlos, asi que vamos a ir cerrando puertos y asegurando el sistema. Lo que vamos a cerrar primero es el puerto 6000 ya que nosotros no vamos a servir entorno grafico a nadie, para esto necesitamos editar el archivo /usr/X11R6/bin/startx Y lo calizar la linea serverargs="" Modificarla hasta que quede de la siguiente forma: serverargs="-nolisten tcp" Con esto ya tenemos un puerto menos abierto, ahora vamos a cerrar el 587 (Submission), este puerto no se necesita para mandar ni recibir correo, pero pertenece al sendmail, para cerrarlo necesitamos editar el archivo /etc/mail/sendmail.cf y buscar la lÃnea O DaemonPortOptions=Port=587, Name=MSA, M=E Es ta lÃnea hay que comentarla para que sendmail no la cargue por defecto. #O DaemonPortOptions=Port=587, Name=MSA, M=E Ahora vamos a cerrar el puerto 25 ya que por norma general los correos nos los descargamos desde otro servidor y no los recibe directamente mi máquina, por lo cual voy a hacer que no arranque sendmail. Para esto necesitamos editar el archivo /etc/rc.conf y añadir la siguiente lÃnea dependiendo de la versión de nuestro FreeBSD. Si tenemos una versión de FreeBSD inferior a una 4.6-RELEASE: sendmail_enable="NO" Si es superior o Igual a 4.6-RELEASE: sendmail_enable="NONE" En mi ejemplo no ha salido el puerto 111 (sunrpc) pero es muy habitual que este puerto salga, para eliminar este puerto tenemos que seguir editando /etc/rc.conf y poner dentro nfs_server_enable="NO" nfs_client_enable="NO" portmap_enable="NO" otro puerto de los que tenemos abierto es el 514 que pertenece al syslogd y esta a la espera de poder brindar la oportunidad de logear remotamente, como realmente lo que nos interesa es que registre lo que ocurre en nuestra máquina, vamos a poner lo siguiente en /etc/rc.conf syslogd_enable="YES" syslogd_flags="-ss" Luego por último teniamos abierto el puerto 21 que corresponde al servidor ftp, el cual en esta máquina no me va a servir de nada, por lo cual lo voy a cerrar, como se ve en la salida de sockstat -4 estaba ejecutandose desde el inetd, asi que vamos a cortar el inetd para que no arranque el ftp y otros servicios que no nos interesan, para ello ponemos lo siguiente en /etc/rc.conf inetd_enable="NO" Ahora despues de esto solo nos queda pasar el sistema a monopuesto y volverlo a multipuesto para que recargue las variables modificadas, otra solución es reiniciar la máquina, yo prefiero pasar a monopusuario: shutdown now Una vez que ya hemos pasado a multiusuario ejecutamos sockstat -4 y comprobamos que esta a nuestro gusto. hellen# sockstat -4 USER COMMAND PID FD PROTO LOCAL ADDRESS FOREIGN ADDRESS root sshd 873 3 tcp4 *:22 *:* hellen# Otra sección acabada ;o) Seguridad con los usuarios Una vez llegado a este punto lo siguiente que haremos es activar el acconuting para tener un cierto control sobre los usuarios, para hacer esto tenemos que editar el archivo /etc/rc.conf y añadirle la siguiente lÃnea: accounting_enable="YES" Para ver las opciones que tiene la opción de accouting te aconsejo ver el manual de sa y de lastcomm hellen# man sa hellen# man lastcomm En el sistema existe un usuario llamado toor que tiene privilegios de root, este usuario nunca se usa, por lo cual vamos a eliminarlo para dejar el sistema lo más limpio posible. hellen# vipw # $FreeBSD: src/etc/master.passwd,v 1.25.2.6 2002/06/30 17:57:17 des Exp $ # root:$2a$04$i/o8gD2EdrL8BVw2VXumpuXxXxXxXxXxu0xijdQPPewnWDM2bjr2m:0:0::0:0:Charlie &:/root:/bin/csh toor:*:0:0::0:0:Bourne-again Superuser:/root: daemon:*:1:1::0:0:Owner of many system processes:/root:/sbin/nologin Como vemos el usuario toor existe, lo borramos, y ya que estamos vamos tambien a cambiar el nombre del root que por defecto está puesto en Charlie &, para ello dejamos la configuración de la siguiente manera: # $FreeBSD: src/etc/master.passwd,v 1.25.2.6 2002/06/30 17:57:17 des Exp $ # root:$2a$04$i/o8gD2EdrL8BVw2VXumpuXxXxXxXxXxdQPPewnWDM2bjr2m:0:0::0:0:Sico:/root:/bin/csh daemon:*:1:1::0:0:Owner of many system processes:/root:/sbin/nologin Yo en el nombre de root he puesto sico, pero lo podeis sustituir por vuestro nombre o lo que querais. Ahora vamos a decidir que usuarios pueden hacerse root usando la orden su, estos usuarios para poder usar dicha orden deben estar dentro del grupo wheel, si no lo están no podran hacerse root. hellen# vi /etc/group # $FreeBSD: src/etc/group,v 1.19.2.3 2002/06/30 17:57:17 des Exp $ # wheel:*:0:root daemon:*:1:daemon Como vemos ahora mismo solo está root dentro del grupo, si intentamos hacernos root desde un usuario nos dirá lo siguiente: %su su: you are not in the correct group (wheel) to su root. % Para permitir que nos deje hacernos root debemos dejar la lÃnea de la siguiente manera: # $FreeBSD: src/etc/group,v 1.19.2.3 2002/06/30 17:57:17 des Exp $ # wheel:*:0:root,sico daemon:*:1:daemon Yo he decidido que el usuario sico se va a poder hacerse root, guardamos los cambios y comprobamos que funciona: hellen:~> su - Password: hellen# Una ultima opción para controlar que ningún usuario mal intencionado pueda dejar algun programa en los directorios temporales es aconsejable poner en /etc/rc.conf la siguiente lÃnea: clear_tmp_enable="YES" Bueno, Pues esto es todo, aun se podrian introducir un par de cosas más para mejorar la seguridad, pero las dejare para la futura actualización de este documento. Saludos, cualquier duda hacerla saber. PD: Es copiada del Manual Original de FreeBSD.

.png.baa68f22b2d02704a1a918ed3a8ae985.png.1fea0f4d835688771a54119d1cd217c1.png)