-

Contador contenido

378 -

Ingreso

-

Última visita

-

Días ganados

51

Mensajes publicados por Shogun

-

-

On 10/3/2022 at 12:45 PM, Break said:

Me gustaría hacer referencia a lo que has comentado que es lo siguiente "No estás comprando los files estás comprando un derecho único e intransferible a usarlos. Vaya, como con cualquier otro software que sea de pago" , no entiendo este argumento, hablas de vender algo y darle legitimidad a ese vendedor, pero lo que no dices que él vendedor en este caso esta vendiendo distribuciones de código fuente no liberadas por el propietario, si de por sí ese vendedor lo esta haciendo mal lucrándose modificando una distribución que no tiene licencia para comercializarla, se me plantea la siguiente pregunta. ¿Qué puedes llegar a esperar de sus compradores? Y no entro que él venda sistemas incluidos en su base que no son suyos, que por algo así fue expulsado de metin2dev, eso tema aparte, me refiero al código de metin2 en general.

Respecto al otro punto de mitigar ataques de DDoS coincido contigo.

¡Un saludo!

Hombre ya si entramos en ese tema...

Te daría el argumento por válido si esa gente lo usara para su propia diversión. Pero decir eh que no pago esto que es muy caro mientras posiblemente te estás llevando bastante más que eso con tu servidor es como poco hipócrita (no digo por ti en concreto sino en general).

-

On 10/1/2022 at 10:20 PM, Break said:

No es el coste de los files a lo que me refiero. Cuando tu compras algo a un autor, esperas soporte, ese soporte no lo tienes a la hora de hacer una recompra. Obviamente, en las normas del Zone, recalque la prohibición de la reventa del trabajo de otros, ya que la comunidad hispana es muy conocida por eso:

Pero claro, aquí ahora entramos en la disputa de OWSAP vende una base, donde mucho de los sistemas que vendía no eran suyos. Y señala con el dedo a gente que revende su base como puede ser un muchacho llamado umbra de otro foro etc, no lo veo nada ético ni por parte de umbra, NI MUCHO MENOS por parte de OWSAP.

¿Y si mi preguntáis a mi si merece la pena comprar algo a su creador? Yo siempre digo no compras su trabajo sino su soporte, ya que su trabajo seguramente o la mayoría de veces cae en malas manos que alfinal termina posteándose. Y si el soporte que has comprado es nefasto, has perdido el dinero.

Por eso cuando escribí:

Recalque que no merecía la pena, porque da mal soporte.

Espero haber aclarado mi punto de vista y que no se me mal interprete lo que dije, yo estoy a favor a comprar el contenido de sus autores siempre y cuando haya una reciprocidad por parte del autor que de soporte técnico porque es lo que realmente compras.

Un saludo!

Me parece perfecto opinar sobre su servicio, otra cosa es quien anima a revender o descargarse los files.

Mañana puede ser a tí al que le roben el trabajo que has creado.

-

On 10/2/2022 at 1:47 AM, TTV_RANDARON said:

Pues si alguien vende algo que compra pues.. yo lo veo normal... para eso se gasto el su dinero, no tiene soporte del dueño original pero tienes los files por mucho menos dinero...

No estás comprando los files estás comprando un derecho único e intransferible a usarlos. Vaya, como con cualquier otro software que sea de pago. Si los files realmente valiesen 25€, el señor OWSAP se dedicaría a otra cosa más rentable, ya que un desarrollador medianamente bueno gana mucho más que eso.

Yo me dedico a mitigar ataques DDoS y llevando sólo un par de meses con este servicio ya me he encontrado, en las máquinas de clientes, todo tipo de ridículos intentos de copia de configuraciones personalizadas que realicé para otros los cuales obviamente no funcionan, y el que caiga en estos "revendedores" va a pagar doble, primero al tipo que le vendió una supuesta protección "a mitad de precio", y luego a mi para que le haga la de verdad cuando llegue la hora de la verdad y tenga un ataque.

Al final el ir de listo sale caro.

-

¿Os imagináis que hubiese unos files hechos por un hispano, y que gente de otros países pagase por usarlos?

Yo no. Aquí somos más de revender el trabajo de otros mientras le tiramos mierda al autor, encima creyéndonos moralmente superiores. Para nosotros el listo, el espabilado, no es el que ha creado algo que otros (ya se que vosotros no) pagarían casi mil euros por usar. Para nosotros, latinos y españoles, el que es digno de elogio, el triunfador de la vida, es el que se los descarga y los vende por 25 euros.

Comparad el porcentaje de trabajo original posteado aquí vs metin2dev, o Inforge, o cualquier otro foro, y es para echarse a llorar.

-

wow that's one hell of a trailer

-

Agrego servicios de administración de servidores y márketing.

Agradecer a los más de diez clientes de que han confiado en mi para proteger su servidor en el mes aproximado que llevo en esto

- AlphaDesign reacciono a esto

-

1

1

-

El vrunner también hace esto.

-

-

CREATE USER 'nombre'@'%' IDENTIFIED BY 'password';

-

6 hours ago, Break said:

Para mitigar el ataque, supongo que será 1-2 horas, no creo que estén más de 20 horas sufriendo un ataque. Pero vamos, sería ya estudiar para cuando abras el cliente de Metin2, te habrá una página web en modo oculto en python y que haga un refresh cada 'x' tiempo a una url en php y verifique que la ip no se haya cambiado, todo se puede hacer si lo puedes pensar, lo puedes programar.

Un saludo!

Hecho ya está, otra cosa es que quiera dar detalles por seguridad de mis clientes!

¿1-2 horas? Hay gente muy pesada te lo aseguro. No es un DDoS pero recuerdo cuando tenía el WoM un tipo que se quedaba despierto hasta las 5 de la mañana, todos los días, para hacer algún vídeo diciendo que mira como hackeo y no me banean (estábamos todos durmiendo obviamente).

Al día siguiente lo baneábamos (porque aparecía en logs) y vuelta a empezar. Para el era como una cuestión de orgullo.

Se tiró así años, y acabó programando un bot para el WoM. Ahora está intentando adaptarlo para GF.

-

54 minutes ago, Break said:

Es lo más viable hacer una lista única de ips permitidas de jugadores y filtrar dicha lista, por si hay algún jugador termina floodeando, lo demás todas las direcciones bloqueadas.

Yo te recomiendo que no hagas programas externos, simplemente desde el mismo PF, con un script en bash mismo que saques las ip de los jugadores con : SELECT DISTINCT ip FROM player; para que no se repitan las ips de si algún jugador tiene otro pj, y haga el volcado a un .txt y ya el pf cargue ese .txt como lista de ips permitidas. Y si hay algún jugador nuevo que no se encontrase en esa lista pues simplemente que lo añada la misma página web por un login o algo parecido al PF, pero que tengan que hacer un captcha el usuario y ya estaría. Pero los bloqueos te recomiendo que lo hagas con el PF y no por programas externos, lo digo porque he visto códigos raros donde hacen que el código fuente del metin2, se encargue de filtrar las direcciones ips y eso es inviable.

Así funciona, aunque el script lo hice en PHP. Sacar las IPs de los jugadores de la base de datos es viable hasta que su proveedor les renueva la IP o entra uno nuevo, necesitas darles acceso de forma transparente y ahí está el quid de la cuestión

-

Buen aporte, no entiendo la gente que compra webhost de 5 euros al mes teniendo un dedicado de 32GB de RAM. Si te floodean la base de datos se va a caer igual.

El artículo al que has puesto link sobre pf es mío y como bien dices el pf con rate limiting no va a parar esos ataques "lentos" que se hacen a baja velocidad pero desde un gran número de IP distintas.

Hace poco programé un sencillo sistema que hace lo que describes, permitir sólo la entrada a las IP de nuestros jugadores, y mis clientes que lo usaron están muy contentos.

-

-

¿Que te sale al poner uname -a?

-

Buenas,

He creado este tutorial porque a menudo me encuentro a gente que usa versiones de FreeBSD de la época de los dinosaurios y cuando necesito hacer algún trabajo para ellos me paso horas actualizando. Así que hoy os voy a enseñar a mantener todo al día.

No me responsabilizo de ningún daño que podáis causar por medio de estos comandos,y que aconsejo hacer un backup antes de nada si no estáis seguros de lo que hacéis.

Dicho esto, a no ser que tengáis una versión realmente vieja, es poco probable que rompáis nada que no pueda arreglarse.

A. Actualizando el Sistema Operativo

¿De qué sirve tener actualizado el FreeBSD si el Metin es mas viejo que mear de pie?, os preguntaréis. Bien, lo primero y más obvio por seguridad. Las versiones obsoletas del S.O. no reciben parches de seguridad. Segundo, por rendimiento, ya que el software más reciente es más estable y rápido. Y tercero por comodidad, ya que no es ni siquiera posible instalar nada si tu S.O. está obsoleto.

Dento de FreeBSD podemos distinguir entre las versiones mayores (ej. 13) y menores (12.3)

Para cerciorarnos de la version actual de nuestro FreeBSD, basta usar este comando:

uname -aObediente, el FreeBSD nos contestará con una ristra de números que incluyen la versión. Por ejemplo algo como:

FreeBSD miservidor.com 13.1-RELEASE FreeBSD 13.1-RELEASE releng/13.1-n250148-fc952ac2212 GENERIC amd64

Ahora iremos a la web oficial de FreeBSD (

Debes iniciar sesión para ver el contenido del enlace en esta publicación.) para informarnos de cuales son las versiones actuales con soporte. Esto cambia frecuentemente, así que comprobadlo siempre. Veamos que dice a día de hoy freebsd.org:

Pues según cual sea nuestra propia versión y cuales aparezcan aquí, tenemos tres escenarios diferentes a considerar:

1. Tenemos una versión soportada

Pongamos que ya tenemos la 12.3. En este caso, podemos simplemente actualizar nuestra versión actual con los últimos parches, sin necesidad de pasar a una versión superior:

freebsd-update fetch installVeremos como sale una lista de archivos a actualizar (si véis que se detiene y salen dos puntos, escribid q y enter, que es el comando quit en el pager less que se utiliza por defecto para mostrar texto. Así q, enter, q, enter hasta que dejen de salir los dichosos dos puntos y termine el asunto)

2. Tenemos una versión principal soportada, pero no la secundaria

NOTA: antes de empezar, recomiendo para hacer la tarea más fácil establecer el editor ee como editor por defecto para el sistema, ya que el vi es bastante complicado de utilizar. Para ello podemos hacer esto (suponiendo que somos root y no hemos cambiado el shell por defecto, en caso contrario editar el fichero rc correspondiente .bashrc .zshrc etcétera)

echo 'setenv EDITOR ee' >> /root/.cshrcY entonces podemos hacer login de nuevo para comprobar que el editor por defecto es ahora ee, poniendo por ejrmplo

crontab -eVeremos que se abre el ee si hemos hecho todo correctamente.

Ahora si, pasemos a la explicación de como resolver este escenario número 2:

Pongamos que tenemos la versión 12.1. En este caso, tocaría actualizarse a, por ejemplo, la versión 12.3 que es la versión más antigua soportada, y se hace de esta manera:

freebsd-update upgrade -r 12.3-RELEASEEsta vez además de la típica ristra de archivos por actualizar habrá preguntas esotéricas como:

"Does this seem reasonable?"

A falta de mayor información para responder a tal pregunta, podemos simplemente escribir la y de yes y esperar que todo vaya bien.

Posiblemente haya también archivos de configuración del sistema que cambien: /etc/ssh/sshd_config es uno que cambia frecuentemente por ejemplo, y si hemos hecho modificaciones propias en ellos nos preguntará con cual nos queremos quedar, dándonos la opcion de añadir o quitar líneas por nuestra cuenta (de ahí lo del editor de texto).

Una vez terminada la descarga de la actualización, se nos pedirá ejecutar freebsd-update install, también es probable que se nos pida reiniciar, y una vez hayamos reiniciado seguramente tendremos que ejecutar freebsd-update install una vez más. Aconsejo prestar atención a lo que dice en la pantalla durante el proceso.

3. Tenemos una versión principal no soportada

Siguiendo con el ejemplo del screenshot que tomé de freebsd.org -¡recordad que esto cambia y debéis comprobar en el momento la situación vigente!- Imaginemos ahora que tenemos la versión 11.3. Dado que ninguna versión de la 11 tiene ya soporte, sería necesario actualizar a la versión 12.3 de golpe. El procedimiento es exactamente el mismo que he descrito antes con las siguientes excepciones:

- Una vez terminado todo el proceso, se nos aconsejará reinstalar el software que hayamos instalado a través de los ports. Si no sabes lo que es, o no tienes, puedes limitarte a hacer un pkg update.

- Dado que es una actualización importante, es posible que ciertas cosas dejen de funcionar, o lo hagan de manera diferente.

- Se nos permitirá instalar versiones más nuevas de cierto software, que las que estaban disponibles antes.

En el caso de que nos encontremos en un callejón sin salida y queramos volver a la versión anterior, podemos hacer un rollback:

freebsd-update rollbackB: El software

Con el software me refiero a MySQL, nginx, php-fpm y demás software oficial disponible a través de dos métodos:

- Los paquetes (packages), binarios precompilados

- Los ports, que nos permiten compilar el código por nuestra cuenta y escoger qué queremos y que no

Anteriormente, era necesario recurrir con frecuencia al sistema de ports para instalar muchas cosas. Hoy en día es raro que haga falta compilar nuestro propio software así que voy a obviar esta parte.

Manejando los "packages"

Actualizar todo lo que tengamos en el sistema:

pkg update && pkg upgradeEn este punto se nos dirá qué se va a borrar, reinstalar o instalar, según dependencias y demás. Mucho ojo los usuarios de MariaDB que hay paquetes que insisten en instalar MySQL en su lugar. Si véis que algun paquete da problemas, podéis bloquearlo con pkg lock <paquete> para que ya no se actualice automáticamente.

Ver la lista de software instalado:

pkg infoBuscar software en el repositorio de paquetes:

pkg search <frase a buscar>

ejemplo: pkg search php

Instalar software:

pkg add <nombre del software>

ejemplo: pkg add php81

Borrar software:

pkg delete <software>

ejemplo: pkg delete mysql56-server

Finalmente comentar algo - qué pasa si queremos pasar a una versión más nueva de, por ejemplo, mysql o php?

El comando pkg upgrade no va a hacer esto por su cuenta. Si tenemos MySQL 5.6, va a instalar las actualizaciones disponibles para esa versión, y ya. Al igual que pasaba con el sistema operativo, si queremos pasar a una versión más nueva, tenemos que especificarlo.

Si tenemos MySQL 5.6 y queremos por ejemplo instalar MySQL 8.0 habrá que hacer esto:

pkg add mysql80-serverEs posible que se nos informe de un conflicto, en cuyo caso procede desinstalar primero la versión anterior:

pkg delete mysql56-server mysql56-clientRecordad que en FreeBSD sólo se desinstala el binario, nuestros datos y ficheros de configuración existentes no se tocarán. Además, tenemos que reiniciar el servicio nosotros mismos (en este caso con service mysql-server restart) pues el instalador tampoco lo hará por nosotros y la versión anterior seguira ejecutándose mientras tanto.

Una vez más, repito, prestad atención al texto que sale en pantalla porque nos informa de posibles problemas, o de qué hacer después de la instalación.

-

Si tambien quieres borrar el propio ejecutable de mysql puedes hacer:

pkg delete mysql-server mysql-client

-

hace 2 horas, Aztekax dijo:

podes tambien resolver el ataque alos hack lalaker que es el peor hack que no lo pueden controlar ya que se maneja mediante pagina web solo el que puede controlar es svside pero es demasiado costoso estar pagando mensual

Hola,

No trabajo con ficheros de Metin2 de ninguna clase, me limito a analizar ataques de denegación de servicio, intrusiones y en todo caso exploits que permitan algún tipo de acceso no autorizado, nunca hacks que den ventajas en el juego o similares.

-

Seguridad, protección y mitigación DDoS

¿Estás siendo víctima de un ataque DoS o DDoS y no sabes que hacer?

Ponte en contacto conmigo y resolveré tu situación, ya sea tomando acciones por mi cuenta (cuando ello sea posible*) o aconsejando los pasos a seguir y supervisando los mismos hasta la total resolución del problema. Más de diez ataques de toda clase neutralizados con éxito en poco más de un mes me permiten garantizar un 100% de eficacia.

Si no consigo resolver la situación (o aconsejar sobre su resolución, si esta no pudiese ser realizada por medios de software) te devuelvo tu dinero.

¿Temes ser objetivo de uno de estos ataques?

Prepararé tu servidor para resistir los ataques más comunes y te aconsejaré sobre temas de hosting. Este servicio tiene dos niveles:

Básico: configuraré las cuentas de usuario y el firewall de tu servidor para no exponer posibles vectores de ataque, además de explicarte el funcionamiento de éstas. Opcionalmente, puedo hacer lo propio con servidores web e integrarlos con Cloudflare de manera que no se puedan utilizar ataques de BYPASS, siempre que el servidor web (Apache o Nginx) esté corriendo sobre vuestro propio VPS o Dedicado y no en una cuenta de hosting.

El precio de este servicio es de 20€ por hora de trabajo, como orientación, generalmente son necesarias entre una y dos para lo que describo en la primera frase.**

Full: incluye lo anterior y además la instalación de mi sistema de filtrado el cual garantiza, hasta ahora, un 100% de eficacia contra ataques DDoS. Soporte ilimitado y posibilidad de instalación en múltiples servidores del mismo cliente. El precio es de 150€.**

En este esquema muestro el modelo de seguridad que implemento

Administración de FreeBSD, MySQL y NGiNX / Apache

Proporciono servicios de instalación, optimización, resolución de problemas, creación de scripts, etc. Algunas de las tareas más populares que puedo realizar:

- Instalación de FreeBSD en proveedores que no ofrecen este S.O. en dedicados como OVH

- Crear una tarea periódica de backup de tu base de datos, bien en la propia máquina o en otra localización (offsite).

- Configurar los emails de sistema para que sean enviados a tu correo.

- Configurar servicios de correo electrónico (cPanel, Mailcow, Mailchimp...) y solucionar problemas de envío (por ejemplo, tus e-mails de publicidad van a Spam)

- Optimizar tu servidor de base de datos para mejor rendimiento, o actualizarlo a MariaDB.

El precio es de 15€/hora por mi trabajo.

Gestión de anuncios en Facebook, Instagram y Google Ads

¿No sabes cómo crear campañas eficaces? ¿Tus anuncios no dan el resultad esperado? Déjalo en mis manos. Tengo más de 10 años de experiencia en ambas plataformas.

Al ser un servicio nuevo, el precio del mismo es la voluntad, es decir lo que tengáis a bien pagar.

Contacto

En mi web podéis encontrar más detalles sobre mis servicios (en inglés):

Debes iniciar sesión para ver el contenido del enlace en esta publicación.Podéis poneros en contacto conmigo por e-mail:

O Discord:

Shogun#5154

Acepto pagos a través de Paypal, banco y cripto (consultar sobre esto último antes). Hablo inglés y español fluido, además de defenderme en rumano, portugués y polaco si fuese necesario.

Notas

* Aunque esto no es muy común, los ataques Layer 4, si fuesen de un ancho de banda superior al de tu servidor, sólo pueden ser mitigados con ayuda del host y su protección DDoS o herramientas como el firewall de OVH. No es posible hacerlo por software.

** Este precio asume que el sistema está actualizado y "limpio". El precio puede aumentar si tienes un servidor desactualizado o alguna parte del sistema está configurada incorrectamente, lo cual deberé arreglar antes de hacer mi tarea propiamente dicha.

-

Hola a todos,

Hoy voy a explicar cómo crear automaticamente una copia de seguridad de nuestra base de datos y almacenarla en el espacio de almacenamiento que OVH incluye gratuitamente con sus servidores dedicados.

La ventaja de este método es que incluso en caso de fallo del hardware, nuestros datos quedarían a salvo al estar en una máquina diferente; por otro lado, este sistema no nos salvará si un hacker gana acceso a nuestro sistema, ya que podría acceder a la partición de backup y destruir dichas copias de seguridad. Así que, si nuestros datos son realmente valiosos, conviene o bien descargarse de vez en cuando estas copias de seguridad o almacenarlas en otro servidor completamente distinto donde la máquina no tenga permisos para borrarlos.

Películas de Hackerman aparte (hola SG) volvamos por un momento a la realidad cotidiana y veamos cómo montar esta unidad de backup gratuita.

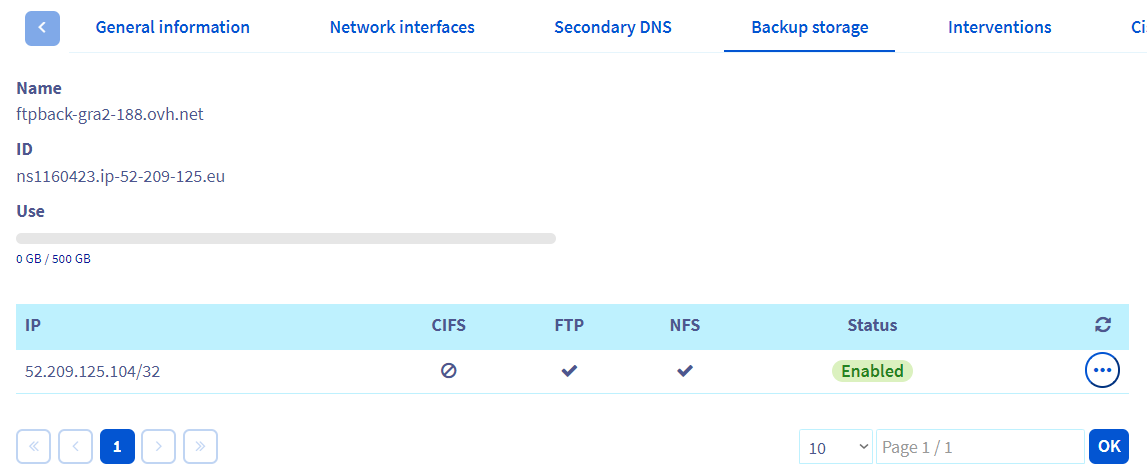

En primer lugar tenemos que otorgar acceso a ella a nuestro servidor, así que en el panel de control del mismo en OVH haremos click en la pestaña de Backup Storage y a continuación en el botón Añadir un Acceso, tras lo cual marcamos la casilla NFS y aceptamos.

En esta pantalla se nos proporcionan dos datos que necesitaremos para crear nuestro script de backup, en concreto Nombre y Usuario.

A continuación abrimos una sesión SSH a nuestro servidor y ejecutamos los siguientes comandos para montar el acceso al almacenamiento NFS:

mkdir /backups mount -t nfs <Nombre>:/export/ftpbackup/<Usuario> /backups

Los más avispados habrán notado que hay que reemplazar <Nombre> y <Usuario> por los correspondientes que nos muestra OVH en el panel.

Nuestro espacio de backup quedará ahora montado como /backups y podemos probar a copiar cosas en él. Pero claro, es un poco pesado andar copiando a mano, así que, ¿porqué no hacer que nuestra base de datos se copien automaticamente?

Veamos a continuación un script que nos ayudará a ello almacenando las bd que indiquemos en nuestra unidad NFS, y borrandolos automaticamente despues de 7 dias.

#!/bin/sh MYSQLDUMP=/usr/local/bin/mysqldump GZIP=/usr/bin/gzip MAX_AGE=7 DAY=$(date +"%Y-%m-%d") FILETIME=$(date +"%Y-%m-%d.%T") BACKUP_DIR="/backups" BACKUP_NAME="<Nombre>" BACKUP_ID="<Usuario>" MYSQL_USER="root" DATABASES="cats rabbits dogs" #Comprobar que la unidad esta montada if [ ! -d "$BACKUP_DIR" ]; then echo -e "\033[32mMontando unidad de backup...\033[0m" mkdir $BACKUP_DIR mount -t nfs $BACKUP_NAME:/export/ftpbackup/$BACKUP_ID $BACKUP_DIR fi #Borrar backups viejos echo -e "\033[32mBorrando los backups con mas de $MAX_AGE dias de antiguedad...\033[0m" find $BACKUP_DIR/* -type d -ctime +$MAX_AGE | xargs rm -r echo -e "\033[32mCreando directorio $BACKUP_DIR/$FILETIME...\033[0m" mkdir $BACKUP_DIR/$FILETIME for db in $DATABASES do FILE=$db.gz echo -e "\033[32mVolcando $db...\033[0m" $MYSQLDUMP -u $MYSQL_USER -e --single-transaction --quick $db | $GZIP -9 > $BACKUP_DIR/$FILETIME/$FILE done echo -e "\033[32mListo!\033[0m"

Para ponerlo en práctica, id por ejemplo al directorio /root y abrid el editor ee (o el que más os guste) en el putty y copiad y pegad este script.

ee /root/backup.shPara que funcione con vuestra bd y servidor debeis editar estas variables:

- BACKUP_NAME, BACKUP_ID: los campo "Nombre" y "Usuario" que vimos antes en OVH.

- DATABASES es una lista de las bases de datos que queremos hacer backup, separadas por un espacio.

Asimismo podemos cambiar la frecuencia de borrado en MAX_AGE.

Una vez modificado a nuestra conveniencia, podemos probarlo con este comando:

sh backup.shUna vez comprobado su buen funcionamiento (es decir, nuestras bd se guardan en /backups con su fecha y hora) procedemos a establecer un backup diario por medio de cron:

crontab -eEn la pantalla que se nos presenta escribimos:

3 * * * * sh /root/backup.sh(¡Ojo al tabulador entre cada estrellita, y entre la última y sh!) Esto hará que el backup se ejecute todos los días a las 3 AM.

Es importante señalar que en el caso de bd grandes, el backup puede causar lag en el servidor. Existen diferentes estrategias para minimizar el impacto que se salen del objetivo de este artículo.

Nota 1

En caso de no disponer de un servidor dedicado OVH con almacenamiento backup, podemos simplemente crear un directorio llamado /backups sin montar nada y borrar esta parte:

#Comprobar que la unidad esta montada if [ ! -d "$BACKUP_DIR" ]; then echo -e "\033[32mMontando unidad de backup...\033[0m" mkdir $BACKUP_DIR mount -t nfs $BACKUP_NAME:/export/ftpbackup/$BACKUP_ID $BACKUP_DIR fiEsto almacenara las copias de seguridad localmente en el propio servidor, lo cual no es ideal pero sin duda es mejor que nada.

Nota 2

Este script asume que el usuario root de MySQL no tiene contraseña, pues así es por defecto al instalar MariaDB (la bd que uso yo) en FreeBSD.

Si no es así en vuestro servidor, podéis hacer una de estas dos cosas para que el script pueda funcionar:

Opción A: Crear un fichero /root/.my.cnf con el siguiente contenido:

[client] user=root password=<vuestra pass de mysql>

Estos datos de conexión serán entonces utilizados automáticamente por cualquier programa que use MySQL y se ejecute bajo el usuario de sistema root.

Opción B: (preferible) Permitir al usuario root loguearse localmente sin contraseña:

Entrasmos en la consola mysql:

mysql -uroot -pY después de escribir nuestra contraseña, ponemos:

ALTER USER 'root'@'localhost' IDENTIFIED VIA unix_socket;Cualquier duda sobre este tutorial la puedo resolver aquí, si necesitáis ayuda más personalizada os invito a contratar mis servicios a través de discord: Smokebomb#5154, o a consultar este y otros tutoriales en inglés en mi

Debes iniciar sesión para ver el contenido del enlace en esta publicación..- SzC, DeadOfLove y Movi DEA reacciono a esto

-

3

3

-

A ver,

Por lo visto un tontolaba, no se muy bien con qué permiso, me ha editado el post poniendo cosas como:

Como es obvio que este chaval no tiene ni puta idea (ese comando es el que se ha usado desde siempre y se sigue usando para actualizar FreeBSD y tener por ejemplo parches de seguridad), no me responsabilizo de nada de lo que ponga aquí.

Si ni siquiera sabes como se actualiza el SO no vengas a editar un post sobre FreeBSD por más obsoleto que pueda estar, haz el tuyo si quieres.

-

Añadida la tienda de Lynx3D

Debes iniciar sesión para ver el contenido del enlace en esta publicación. -

Pones "freebsd" en google y es el primer link.

-

- Este es un tema popular.

- Este es un tema popular.

Buenas,

Si alguna vez habéis curioseado por el cliente habréis visto seguramente que en el mismo archivo donde se encuentran las texturas del agua hay también unas de lava que sin embargo nunca fueron implementadas.

Si queréis sustituir en determinados mapas el agua por lava debéis hacer esto:

Nota: este es el source del WoM y no puedo garantizar que funcione tal y como lo he puesto en vuestro source. Si no conseguís que vaya, alguien con un poco de idea de C++ os podrá ayudar a adaptarlo. Aunque esta modificación es mía, no tengo ni idea de C++ y le he sacado por pura observación y lógica.

(Source del cliente siempre)

MapOutdoorLoad.cpp

Buscar:

if (stTokenVectorMap.end() != stTokenVectorMap.find("terrainvisible")) { m_bSettingTerrainVisible = (bool) (atoi(stTokenVectorMap["terrainvisible"][0].c_str()) != 0); } else { m_bSettingTerrainVisible = true; }e insertar a continuación:

if (stTokenVectorMap.end() != stTokenVectorMap.find("islavamap")) { m_bSettingIsLavaMap = (bool)(atoi(stTokenVectorMap["islavamap"][0].c_str()) != 0); } else { m_bSettingIsLavaMap = false; }MapOutdoorWater.cpp

Modificar esta parte del siguiente modo:

void CMapOutdoor::LoadWaterTexture() { UnloadWaterTexture(); char buf[256]; for (int i = 0; i < 30; ++i) { if (m_bSettingIsLavaMap) { sprintf_s(buf, "d:/ymir Work/special/lava/%02d.dds", i + 1); } else { sprintf_s(buf, "d:/ymir Work/special/water/%02d.dds", i + 1); } m_WaterInstances[i].SetImagePointer((CGraphicImage *)CResourceManager::Instance().GetResourcePointer(buf)); } }MapOutdoor.h

Editad al final de todo añadiendo esta última línea:

private: bool m_bSettingTerrainVisible; bool m_bSettingIsLavaMap;Ahora tenéis que ir al fichero MapSetting.txt del mapa en el que queráis reemplazar el agua por lava y añadir esta línea:

IsLavaMap 1

Resultado:

Debes iniciar sesión para ver el contenido del enlace en esta publicación. -

- Este es un tema popular.

- Este es un tema popular.

Hola a todos,

Como habéis ido viendo estos días he estado limpiando un poco el foro, tarea que no he podido terminar aún debido a toda la tarea de abrir el WoM3. De cualquier manera, de aquí en adelante me gustaría potenciar Metin2Zone como un punto de encuentro para la comunidad hispanohablante del que nadie se sienta excluído.

De un tiempo a esta parte el foro ha estado habitado mayormente por gente haciendo preguntas de novato que muchas veces ni siquiera se puede o merece la pena responder, o bien porque está claro que esa persona tiene una comprensión demasiado limitada de lo que está haciendo como para llegar a hacer nada de provecho -me refiero al típico que le sale un error en el cual se le explica lo que está mal y aún así viene y pregunta-, o bien porque el error se debe a factores desconocidos, pues cada set de files es de su padre y de su madre como se suele decir.

Lo que se ha echado en falta es la gente que realmente hace algo relevante en esta scene. En su día hubo algunos, pero están inactivos porque simplemente no tienen nada que aprovechar de este foro, ni se plantean discusiones de cierto nivel. Me refiero no sólo a programadores o gente que monta files, también hay dueños de servidores, youtubers, streamers, jugadores -incluso y porqué no, del oficial-.

No voy a mentir, hay algunos a los no trago, pero lo mismo pasa en elitepvpers y aún así todos los que pintan algo en Alemania (y más países) quieren estar allí porque se plantean discusiones relevantes y porque es un lugar útil para publicitarse. Entiendo que usar la posición de administrador o moderador en batallas personales es algo que no beneficia en nada a la comunidad, máxime siendo el único foro de relevancia que existe desde hace mucho tiempo.

Hay quien cree que el Metin está muerto y no vale la pena esforzarse. La enorme respuesta que ha tenido mi nuevo proyecto me dice que eso no es así; que simplemente los estándares han cambiado y en lugar de 50 servidores mediocres con 100 personas la gente prefiere concentrarse en unos pocos proyectos serios. Pues nunca antes hubo servidores con 2000 o 3000 personas online regularmente como hay ahora.

Por tanto, animo a esa gente que tiene servidores importantes e influencia en la comunidad, a participar para hacer de Metin2Zone un foro de verdadera utilidad. Y aunque no seamos alemanes, demostremos que podemos mantener al menos un foro donde poder contactar con cualquiera que sea algo en este mundillo, en lugar de un vertedero de preguntas sin respuesta de gente que se acaba de descargar unos files y cree que va a montar el Rubinum. Yo por mi parte, intentaré aportar contenido de calidad, pero esto es algo que no se puede hacer unilateralmente pues acaba cayendo en saco roto. No vengo aquí a darme importancia ni a promocionarme, sólo a sentar una base como en su día hice con metin2dev.

Un saludo,

Shogun

.png.baa68f22b2d02704a1a918ed3a8ae985.png.1fea0f4d835688771a54119d1cd217c1.png)

Protección DDoS / Administración FreeBSD/MySQL/NGiNX / Gestión FB & Google Ads

en Servicios y compraventa

Publicado

Si quieres que te lo instale, ponte en contacto por Discord.